「基本的な防衛対策の徹底を」 NICTサイバーセキュリティ研究所久保上席研究技術員に聞くサイバー攻撃の傾向と対策

サイバー空間を舞台とした犯罪の増加に伴い、世界的にサーバーセキュリティへの需要が高まっている。2025年を振り返れば、政府機関等の重要インフラを対象としたサイバー攻撃だけでなく、各証券会社を対象とした口座の乗っ取り行為や、アサヒグループホールディングス(GHD)、アスクル、近鉄エクスプレス等の民間事業者を対象とした、機密情報の窃取や金銭授受等を目的としたランサムウェアによる攻撃といった、社会的にも影響の大きな事案が相次いだ。より複雑化するサイバー攻撃に対して、我々はどう対策すべきか。NICT(国立研究開発法人情報通信研究機構)サイバーセキュリティ研究所サイバーセキュリティ研究室の久保正樹上席研究技術員に傾向や対策について話を聞いた。

◇

―2025年のサイバー攻撃事案を振り返って

2025年を振り返ると、証券口座の乗っ取りや、アサヒビール、アスクルのランサムウェア被害が直近の事案として特に影響度が大きかった。しかも、これらはいずれも完全には収束していない。アカウント乗っ取りやランサムウェア自体は、ここ数年ずっと続いていた事案ではあるが、日本のビジネスインフラを支えるような企業が被害に遭い、その結果として影響度が非常に大きかったという点で、社会的にも強いインパクトがあったというのは事実だと思う。

口座の乗っ取りやランサムウェア被害の入口になるのは、フィッシングメール、いわゆるソーシャルエンジニアリングによる攻撃だ。人にアカウント情報を騙して入力させるような手口で、まずそこが侵入口になっている。そこで、フィッシング件数自体がどれぐらい増えているのかを見てみた。

フィッシングに関しては、日本フィッシング対策協議会があり、JPCERTコーディネーションセンターが事務局を務めている。NICTもそうだが、職員宛てには日々大量のフィッシングメールが届いており、NICTだけでも月に数万件が届いている。

フィッシング対策協議会が届け出を受けている件数を見ると、最新の報告書では2025年10月に22万5千件が報告されている。5年前の2020年の同時期は月3万件とされており、単純に件数だけを見ても、この5年間で一桁違うレベルに増えている。そういう意味では、フィッシング件数自体は確実に増えていると見ていい。

実際にフィッシングに騙される人がどれぐらい増えているかが本当の影響度だと思うが、そこが劇的に増減しているとはあまり考えにくい。一方で、最近は生成AIを使って、より本物に近いフィッシングメールが作られている状況もある。そう考えると、件数が増えている分、実際に被害に遭うユーザーも比例して増えていると考えるのが妥当で、数字からもそう読み取れると思う。

フィッシングの被害は、ユーザーIDやパスワードを窃取し、それを使って企業のネットワークに侵入する入口として使われる。例えば、VPN装置を通じて企業内ネットワークに社員になりすましてログインするような形だ。最近ではSNSの乗っ取り被害も非常に増えており、一般ユーザーのアカウント乗っ取りにつながっているという点でも、身近に感じることが増えている。

また、フィッシングを入口とした特殊詐欺やネット上の金銭被害についても、警察庁の調べで前年から50%増といった数字が出ている。こうした点からも、我々が日々実感しているサイバー攻撃被害の増加が、数字として如実に表れていると見ていいのではないかと思う。

―NICTの観測データから見たサイバー攻撃の状況はどうか

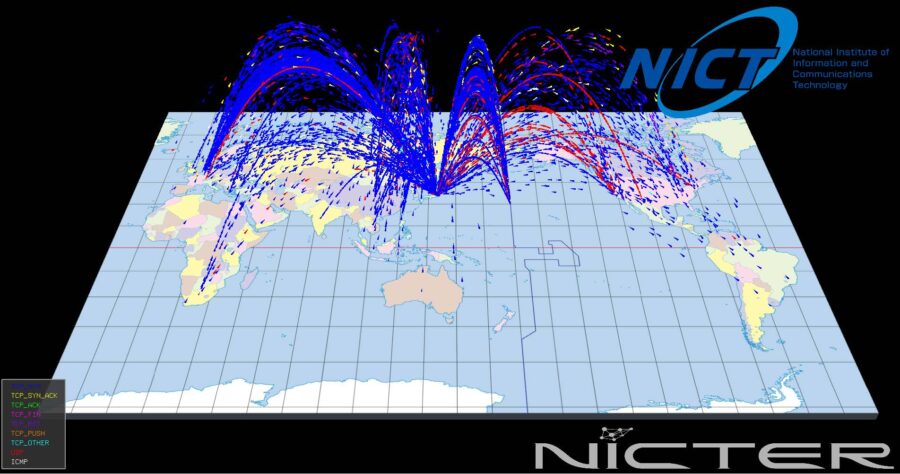

NICTでは「NICTER」という観測システムを使い、インターネット全体に対する攻撃活動やウイルス感染活動を観測している。その通信の統計データをレポートとして毎年公表している。

最新レポートは2024年の報告だが、2025年第3四半期、つまり9月末までのデータを見ると、5289億件の攻撃関連通信が確認されている。2024年の年間データが6862億件だったことを考えると、このペースでいけば、2025年はこれまでで最も多いサイバー攻撃件数を観測する年になる可能性が高い。

2024年と比べて極端に増えているわけではないが、インターネット空間上で感染させられる機器を探すような活動は、年々右肩上がりで続いている。若干の落ち着きは見られるものの、増加傾向自体は変わっていないという状況だ。

―2025年のサイバー攻撃の傾向をどう見るか

社会的インパクトが最も大きかったのは、やはりランサムウェア被害だ。アサヒビールやアスクルといった、流通サプライチェーンの上流に位置する企業が被害を受け、業務停止に追い込まれた。その結果、国内の飲食業界や小売業、さまざまなオンラインサイトが止まり、実際に私自身もオンラインで商品を購入できない状況を経験した。大型家電だけでなく、我々が日常的に利用する身近なサービスが、サイバー攻撃によって利用できなくなるというのは、これまであまりなかった感覚だ。

ランサムウェアの手口としては、企業が持つ情報資産やサーバーを暗号化して使えなくする攻撃が基本だが、最近の傾向としては、それに加えてデータを盗み、公開すると脅す「二重脅迫」が主流になっている。業務停止による損害に加え、盗んだデータを公開されたくなければ金を払えという攻撃が顕在化している。

もう一つの大きな傾向は、フィッシングやなりすましによる口座やアカウントの乗っ取り被害が高止まりしていることだ。最近のSNSなどでは多要素認証が導入されているが、その一次トークンを巧妙に聞き出して盗むような、特殊詐欺に近い手口も増えている。

一方で、IDとパスワードだけに依存しているサービスもまだ多く、2025年前半に発生した証券口座の乗っ取り事案では、IDとパスワードのみでログインできる口座が被害に遭ったとされている。逆に、多要素認証を強制していた証券会社では、それほど被害が出なかったという指摘もあり、セキュリティ対策の実施状況によって被害規模が変わっていたという傾向も見られた。

ただし、最近では多要素認証を導入していても突破されるケースが増えており、かなり危険な状況だと言える。この二点が、2025年を振り返って特に影響度が大きかったと感じているところだ。

―世界的に見て日本は狙われやすいのか

非常に難しい質問だが、日本が世界で最も狙われている国かというと、必ずしもそうではない。ただし、アジア太平洋地域、特にアジアにおいては、主要なターゲットの一つであることは間違いない。

ランサムウェア攻撃の標的国ランキングでは、日本はトップではないものの、五本の指に入るという報告も一部のセキュリティベンダーから出ている。攻撃者から見れば、経済規模が大きく、止まると国内外に影響が波及する産業を狙うのは合理的な経済行動だ。日本は自動車、製造業、金融など、影響力の大きい産業を多く抱えている。

加えて、セキュリティ人材不足や、金融業界を中心としたレガシーシステムの存在といった構造的な問題もあり、攻撃者から見ると守りが弱いと見られている可能性もある。

また、ランサムウェアとは別に、中国や北朝鮮といった国家支援型のサイバー攻撃を行う国にとって、日本は常にウォッチすべき対象だ。標的型攻撃は被害が公表されないことも多く、実態が見えにくいが、IPAやJPCERTのレポートからも、攻撃が続いていることは読み取れる。日本が引き続き標的になっている状況は、今後も大きく変わらないだろう。

―民間企業被害の増加と攻撃分業化の傾向にある

製造業や流通業を狙う傾向は、日本に限らず世界的なものだ。アサヒビールの事例で名前が挙がった「Qilin(キリン)」は、ランサムウェアの攻撃を自ら実行するのではなく、攻撃ツールを提供する組織だ。実際に攻撃を行う本丸のアクターは別におり、身代金の一部を取るビジネスモデルになっている。

こうした構造は、特殊詐欺と同じように分業化が進んでおり、プラットフォーマーが摘発されても新たな仕組みが生まれる。攻撃のエコシステム自体が成熟し、巧妙化していることが、攻撃件数増加の背景にある。

―身代金支払いの判断をどう考えるか

身代金を支払ったかどうかは、ほとんどの企業が公表していない。被害企業はまずセキュリティベンダーに相談し、守秘義務のもとで交渉が行われることもある。海外では支払っている企業もあると聞くが、データは一度盗まれており、本当に消されたかは分からない。二重脅迫に再利用される可能性もあり、基本的には支払わないという選択肢が一般的だ。

―防御と事後対応の重要性について

入口となる機器の脆弱性対策や認証管理、ユーザー側のフィッシング対策は引き続き重要だ。ただし、100%防ぐことは難しく、感染を前提にした事後対応やバックアップ計画を考えておく必要がある。

被害が起きた際に、どのベンダーに調査を依頼するか、どのタイムラインで復旧するか、紙ベースで業務を継続できるかといった点まで含めた準備が求められている。

―NICTの取り組みと人材育成の近況

NICTは直接的な被害対応支援は行わないが、IoT機器の脆弱性調査や通知を行っている。「NOTICE(ノーティス)」では、日本国内のIPアドレスを対象に毎月調査し、脆弱な機器を洗い出してメーカーやユーザーに対処を促している。

人材育成では、ナショナル・サイバー・トレーニングセンターやCYNEX、Co―Nexus Sなどを通じ、官民・教育機関向けに実践的な教育を提供している。一方で、人材不足や教育環境整備にかかるコストの大きさは、依然として大きな課題だ。

―企業と個人が備えるべきこと

個人としては、二要素認証を必ず使い、パスワードを使い回さず、パスワードマネージャー等を活用することが基本になる。情報漏洩は専門家でも避けられず、漏れる前提で備える必要がある。

企業側は、インターネットに露出する資産の管理、堅牢な認証設定、オフラインを含むバックアップ、そしてサプライチェーン全体のリスク管理が求められる。新しい特効薬はなく、基本を徹底し続けることが、今後も変わらず重要だ。

この記事を書いた記者

- 主に行政と情報、通信関連の記事を担当しています。B級ホラーマニア。甘い物と辛い物が好き。あと酸っぱい物と塩辛い物も好きです。たまに苦い物も好みます。

最新の投稿

行政2026.03.04南鳥島海域でレアアース泥採取に成功 JAMSTEC、世界初、水深約6千m海底から引上げ

行政2026.03.04南鳥島海域でレアアース泥採取に成功 JAMSTEC、世界初、水深約6千m海底から引上げ 行政2026.03.04第8回日本オープンイノベーション大賞 総理大臣賞に東京医歯学総研等、総務大臣賞に日本郵船等

行政2026.03.04第8回日本オープンイノベーション大賞 総理大臣賞に東京医歯学総研等、総務大臣賞に日本郵船等 筆心2026.03.047903号(2026年3月3日)

筆心2026.03.047903号(2026年3月3日) 行政2026.02.27警察庁が2月27日付人事異動 情報通信・サイバー関係の主要人事

行政2026.02.27警察庁が2月27日付人事異動 情報通信・サイバー関係の主要人事